Kooperative Fahrmanöver erweitern das vollautomatische Fahren um Manöveroptionen, die im derzeitigen Verkehrsgeschehen nicht zur Verfügung stehen. Das Vertrauen auf einen gemeinsamen Plan ermöglicht geringere Sicherheitsabstände, effiziente Überholmanöver und optimierte Ausweichmanöver in Notfallsituationen. Auf der anderen Seite jedoch bietet Fahrzeug-zu-Fahrzeug-Kommunikation (Car2Car-Kommunikation) ganz neue Möglichkeiten für gezielte Hacking-Angriffe.

Durch die unterschiedlichen Partner des Initialisierungsprojekts Vernetzte Mobilität im Rahmen der Profilregion Mobilitätssysteme Karlsruhe können solche neuen Angriffsmethoden aus allen relevanten Blickrichtungen untersucht werden. Um die Problematik aufzuzeigen, wurde zunächst von den Wissenschaftlerinnen und Wissenschaftlern ein beispielhaftes Angriffsszenarios auf den Teilbereich Gruppenbildung entwickelt, der am Anfang aller kooperativer Fahrmanöver steht. Derzeit arbeiten die Partner an geeigneten Gegenmaßnahmen, um solche Hacking-Angriffe zu verhindern.

Die Partner

Die am Angriffsszenario beteiligten Partner sind:

- Institut für Technik der Informationsverarbeitung (ITIV): Simulation und Architektur von hardwarenaher Car2X-Kommunikation

- Kompetenzzentrum für angewandte Sicherheitstechnologie (KASTEL): Analyse von Missbrauchsrisiken in Software, insbesondere durch Hacking-Angriffe

- Institut für Mess- und Regelungstechnik (MRT) und Forschungszentrum Informatik (FZI): Implementierung, Analyse und Test von Manöverplanungs- und Regelungsmechanismen

- Fraunhofer-Institut für Optronik, Systemtechnik und Bildauswertung (IOSB): Algorithmen für Gruppen- und Allianzbildung für kooperative Manöver, kooperative Manöverplanung und Automotive-Simulation

Die Ausgangssituation

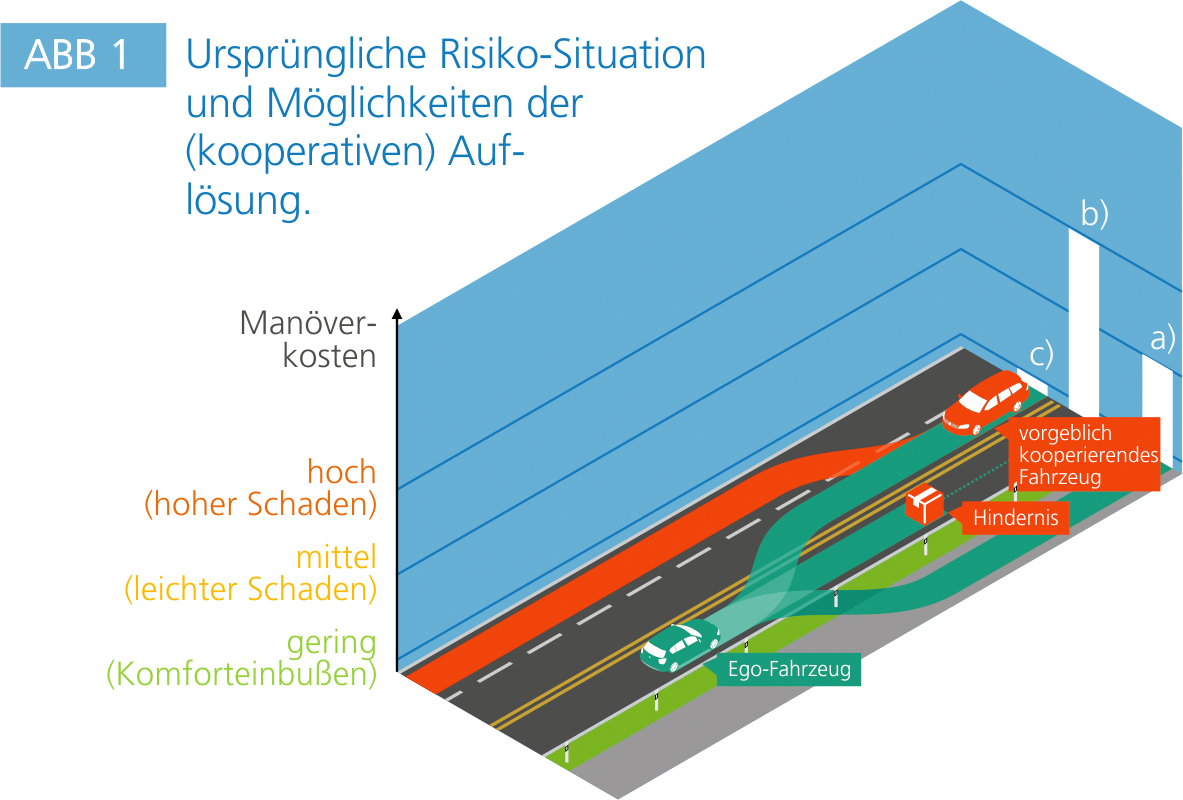

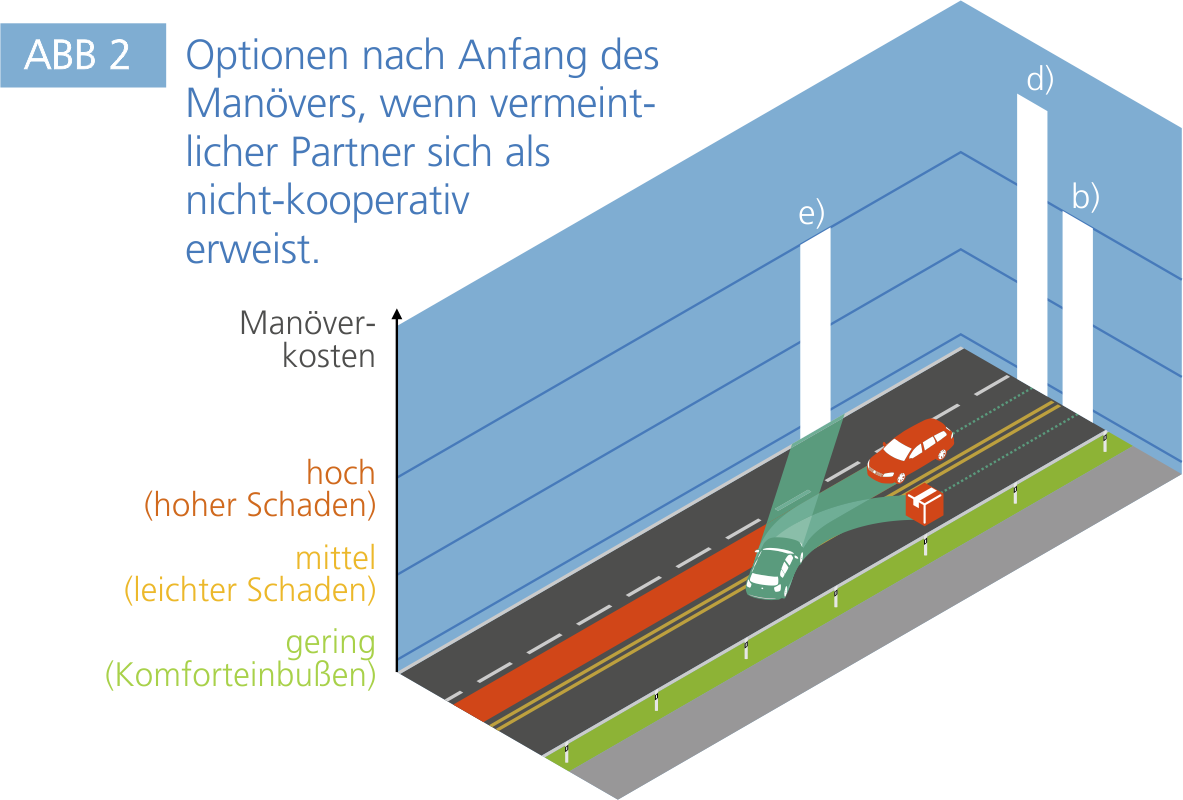

Die Besonderheit des entwickelten Hackingszenarios besteht in der neuen Art des Angriffs, der in diesem Fall nicht durch eine physische Manipulation des Fahrzeugs, sondern durch das Aufspielen einer Malware auf das Smartphone des Fahrers (oder auf ein anderweitig mitgeführtes sendefähiges Gerät) erfolgt. Dadurch ergibt sich eine potentiell sehr hohe Ausbreitung des Angriffsvektors auf eine breite Masse an gefährdeten Verkehrsteilnehmern und Situationen. Das untersuchte Szenario besteht aus einem vollautomatischen, durch eine künstliche Intelligenz gesteuerten Fahrzeug (grünes Fahrzeug) und einem entgegenkommenden Fahrzeug mit menschlichem Fahrer (rotes Fahrzeug).

Die Malware

Die Aufgabe des Malware-Programms ist es, anderen (automatisierten) Verkehrsteilnehmern über den Car2Car-Kommunikationskanal eine Kooperationsbereitschaft vorzuspiegeln. Um einer vorzeitigen Entdeckung als Schadsoftware entgegenzuwirken, analysiert die Malware anhand von GPS-, Beschleunigungsmesser- und Onlinekarten-Daten die Fahrsituation und lehnt zunächst alle Kooperationsanfragen formal korrekt ab. Erst im Fall einer potentiell riskanten Situation wird das kooperative Manöver von der Malware angenommen und dem anfragenden Fahrzeug bestätigt. Ziel der Malware ist es dabei, solche Manöver von vollautomatischen Fahrzeugen zu provozieren, die ohne Kooperation anderer Fahrzeuge von der künstlichen Intelligenz nicht als sichere Manöver eingestuft und ausgeführt würden. Da der menschliche Fahrer jedoch keine Kenntnis über das geplante kooperative Manöver hat, wird eine gefährliche Risikosituation mit einem unvermeidlichen Unfall sehr wahrscheinlich.